Gartner nombró a la arquitectura de malla de ciberseguridad (CSMA) una de sus principales tendencias de ciberseguridad en 2022 y nuevamente en 2023 (bajo el término “seguridad componible”). Pero ¿qué es exactamente CSMA? ¿Qué beneficios ofrece a su organización y cuáles son los elementos clave que debe comprender para comenzar? Este artículo responde a todas esas preguntas y más.

¿Qué es la arquitectura de malla de ciberseguridad?

CSMA no es un producto o servicio específico. Más bien, la arquitectura de malla de ciberseguridad es una estrategia para mejorar la ciberseguridad y la ciberresiliencia utilizando una variedad de herramientas y servicios que funcionan juntos de manera efectiva. Gartner lo define de la siguiente manera:

La malla de ciberseguridad, o arquitectura de malla de ciberseguridad (CSMA), es un ecosistema colaborativo de herramientas y controles para proteger una empresa moderna y distribuida. Se basa en una estrategia de integración de herramientas de seguridad distribuidas y componibles centralizando los datos y el plano de control para lograr una colaboración más efectiva entre herramientas.

En consecuencia, el quid de la arquitectura de malla de ciberseguridad es la palabra “malla”: con CSMA, las soluciones de ciberseguridad no son islas independientes, sino una malla o ecosistema integrado y colaborativo. Por ejemplo, cuando una herramienta detecta una amenaza, informará rápidamente a todas las demás herramientas relevantes para facilitar una respuesta rápida y eficaz.

¿En qué se diferencia la arquitectura de malla de ciberseguridad de los enfoques tradicionales?

Quizás la mejor manera de entender la malla de ciberseguridad sea contrastarla con la arquitectura de ciberseguridad tradicional, que implica establecer un perímetro de seguridad único para toda la red y trabajar muy duro para defender ese perímetro. Este modelo se ha vuelto cada vez menos eficaz en los últimos años. Una razón fundamental es que los entornos de TI se han vuelto cada vez más distribuidos, principalmente debido a la adopción generalizada de tecnologías en la nube, un cambio del uso únicamente de máquinas controladas por la empresa a políticas de tipo "traiga su propio dispositivo" (BYOD) y la rápida expansión del trabajo remoto.

Esta transformación resultó en la evaporación del “perímetro de red” tradicional y una explosión en la cantidad de puntos de acceso que pueden explotarse para comprometer todo el ecosistema de TI. Realmente no sorprende que los ciberataques se hayan vuelto no sólo implacables sino también cada vez más sofisticados y costosos. Para defenderse, las organizaciones suelen implementar una variedad de soluciones de seguridad puntuales. De hecho, una gran organización promedio utiliza unas cuatro docenas de herramientas de ciberseguridad diferentes . Esas soluciones ofrecen una funcionalidad valiosa, desde filtrar posibles correos electrónicos de phishing hasta monitorear el tráfico de la red y detectar comportamientos anómalos de los usuarios y otras amenazas.

Pero en su mayor parte, las soluciones puntuales no funcionan especialmente bien juntas, lo que genera una arquitectura de seguridad muy compleja en la que las señales de riesgo no se comunican automáticamente y con prontitud a todos los puntos de decisión que podrían utilizarlas. Estos silos dejan brechas críticas que los adversarios buscan y explotan ansiosamente. Como resultado, las amenazas activas pueden pasar desapercibidas y la respuesta a incidentes puede ser lenta e ineficaz. Por ejemplo, una solución podría detectar un aumento en los intentos fallidos de iniciar sesión en una cuenta administrativa, lo que sugiere un intento de comprometer credenciales poderosas. Pero es posible que esa información vital no se transmita rápidamente a otras soluciones para permitir una respuesta rápida e inteligente, como eliminar temporalmente el acceso privilegiado a cualquier dato y servicio crítico a los que tenga acceso la cuenta de administrador.

La arquitectura de malla de ciberseguridad ayuda a abordar este problema vital al reemplazar el enfoque aislado con un sistema de defensa de ciberseguridad integrado en todas las identidades y activos digitales distribuidos de una organización. Ofrece un modelo “centralizado descentralizado” en el que se pueden aplicar controles de seguridad a cualquier dispositivo, aplicación o identidad, independientemente de su ubicación o plataforma.

La estrategia subyacente es repensar el perímetro en la capa de identidad y unificar herramientas de seguridad dispares en un ecosistema holístico en el que trabajen juntas para lograr objetivos comunes. Lograr esta visión requiere adoptar un enfoque modular para la pila de ciberseguridad, reuniendo las mejores soluciones que ofrezcan capacidades de integración más profundas y estandarizadas.

¿Cuáles son los beneficios de la malla de ciberseguridad?

En 2022, Gartner predijo que para 2024, las organizaciones que adoptaran una arquitectura de malla de ciberseguridad reducirían el impacto financiero de los incidentes de seguridad en un promedio del 90%. ¿Exactamente cómo promete CSMA ofrecer resultados tan sorprendentes? Ofreciendo beneficios como los siguientes:

Mejora de la ciberseguridad y la ciberresiliencia

Al permitir que las soluciones de seguridad y otros controles interoperen de manera más efectiva, la arquitectura de malla de ciberseguridad puede fortalecer drásticamente la ciberseguridad. En particular, CSMA permite lo siguiente:

- Reducción de las brechas de seguridad : CSMA ayuda a eliminar los puntos ciegos de seguridad que comúnmente surgen debido a la falta de interoperabilidad y comunicación entre soluciones de seguridad independientes. Cerrar estas brechas hace que sea más difícil para los adversarios ingresar a su red y pasar desapercibidos si logran ingresar.

- Control de acceso más adaptable y granular : con la malla de ciberseguridad, diferentes componentes pueden tener sus propias políticas y controles de seguridad, según sus requisitos únicos y perfiles de riesgo, sin dejar de cumplir con la estrategia y políticas de seguridad generales de la organización.

- Capacidades mejoradas de detección de amenazas : la integración mejorada entre herramientas de seguridad permite una rápida correlación de la actividad para una mejor detección incluso de amenazas avanzadas en todos los sistemas y plataformas, así como alertas e informes consolidados.

- Respuesta a incidentes más rápida y eficaz : CSMA acelera la investigación de incidentes y permite respuestas automatizadas en todas las herramientas de seguridad. Por ejemplo, si una herramienta detecta una amenaza, su integración con otra herramienta podría permitir el bloqueo inmediato de las cuentas de usuario asociadas.

- Políticas coherentes en todo el ecosistema de TI : CSMA también proporciona administración centralizada de políticas de seguridad, lo que ayuda a garantizar una aplicación coherente en todos los sistemas.

Flexibilidad, agilidad, escalabilidad y extensibilidad

La arquitectura de malla de ciberseguridad enfatiza la componibilidad, de modo que las organizaciones puedan conectar rápidamente las soluciones que elijan para cumplir con sus requisitos específicos. Las interfaces de programación de aplicaciones (API) permiten extensiones, personalizaciones, análisis y otras capacidades más allá de las que podrían estar disponibles actualmente en las herramientas del mercado.

Además, las organizaciones pueden ampliar fácilmente su arquitectura con nuevos componentes de infraestructura y soluciones de seguridad a medida que sus necesidades comerciales, de seguridad y tecnológicas evolucionan o aparecen nuevas regulaciones. Como resultado, pueden lograr rápidamente los beneficios de implementar un enfoque parcial de CSMA y al mismo tiempo allanar el camino para una implementación más completa en el futuro.

Estas características de la arquitectura de malla de ciberseguridad brindan la agilidad para abordar rápidamente las necesidades comerciales cambiantes. Por ejemplo, puede responder rápidamente a las demandas de los mercados emergentes, establecer nuevos canales de distribución u otras iniciativas y aprovechar las nuevas tecnologías, todo ello manteniendo una sólida postura de ciberseguridad.

Eficiencia y productividad del equipo de TI

La malla de ciberseguridad proporciona una arquitectura de seguridad más simple y limpia que es mucho más fácil de mantener. Como ya hemos visto, CSMA facilita la implementación, configuración e integración de herramientas. Los paneles centrales reducen la necesidad de aprender múltiples interfaces para auditorías, informes e investigaciones, y de cambiar constantemente entre ellas para completar las tareas diarias. Como resultado, los profesionales de TI pueden ser mucho más eficaces con mucho menos esfuerzo.

¿Cómo se relaciona CSMA con Zero Trust?

La respuesta simple es que CSMA y Zero Trust son enfoques complementarios. La respuesta más completa es que la malla de ciberseguridad es un modelo de arquitectura para entornos de TI, mientras que Zero Trust es un modelo de seguridad para entornos de TI.

Un modelo de seguridad es un conjunto de principios, controles y procesos de diseño de sistemas para garantizar la confidencialidad, integridad y disponibilidad de los activos de TI. En otras palabras, un modelo de seguridad ayuda a guiar el diseño de una arquitectura de TI que cumpla con sus objetivos de seguridad y al mismo tiempo mantenga la productividad del usuario. El modelo de seguridad Zero Trust se basa en la premisa de que la red está amenazada en todo momento por actores internos y externos y, por lo tanto, no se debe confiar implícitamente en ningún usuario, servicio u otro elemento. En cambio, se utiliza información en tiempo real de múltiples fuentes para tomar decisiones de acceso y otras respuestas del sistema.

En consecuencia, la arquitectura de malla de ciberseguridad va de la mano con Zero Trust, ya que las soluciones de seguridad están estrechamente integradas y se comunican de manera efectiva.

¿Qué empresas están utilizando mallas de ciberseguridad?

Los principios básicos detrás de CSMA existen desde hace mucho tiempo y la mayoría de los profesionales de TI hacen todo lo posible para implementarlos: siempre están tratando de romper los silos, obtener una visibilidad integral y elegir herramientas que se integren bien y fácilmente. Los CISO también son ampliamente conscientes del concepto de malla de ciberseguridad y están trabajando para incorporar el marco en su estrategia general.

Las grandes empresas de tecnología que se están moviendo rápidamente para adoptar CSMA incluyen:

- Google : Google utiliza un modelo de seguridad Zero Trust llamado BeyondCorp, que aplica políticas de seguridad granulares a cada solicitud en función del contexto y la identidad del usuario, el dispositivo, la aplicación y los datos. Este control de acceso centralizado es un elemento central de CSMA.

- Microsoft : Microsoft ha desarrollado una plataforma de seguridad basada en la nube llamada Azure Sentinel, que recopila y analiza datos de diversas fuentes para permitir una visión unificada y una respuesta a incidentes de seguridad.

- IBM : IBM ofrece un conjunto de productos y servicios de seguridad que aprovechan la inteligencia artificial y la automatización para permitir un sistema de gestión de seguridad más integrado e inteligente.

¿Cuáles son las capas fundamentales de la arquitectura de malla de ciberseguridad?

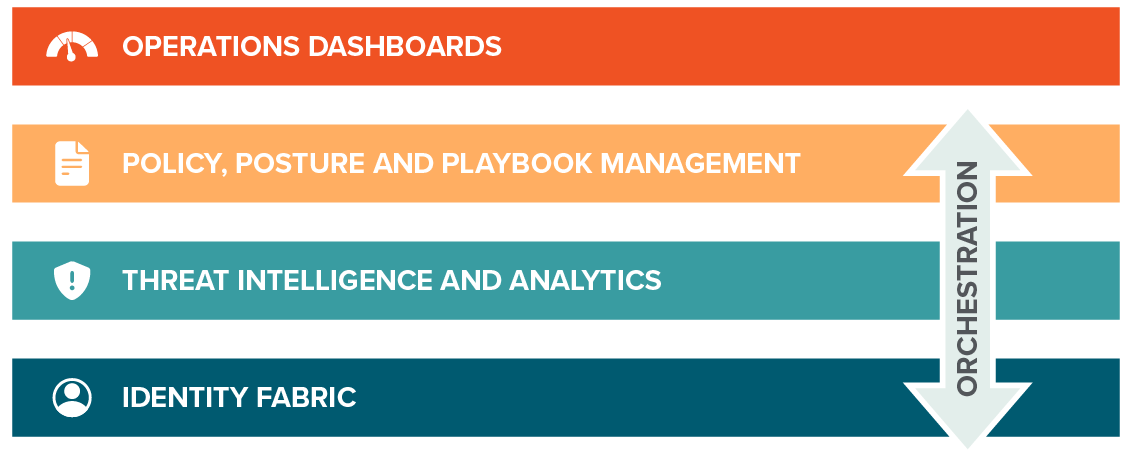

Ahora, profundicemos en los detalles de la arquitectura de malla de ciberseguridad. Gartner ofrece el siguiente diagrama de referencia que ilustra las cuatro capas fundamentales de CSMA, junto con ejemplos de los tipos de productos y activos de TI que podrían estar involucrados:

Fuente: Gartner, “The Future of Security Architecture: Cybersecurity Mesh Architecture (CSMA)” Patrick Hevesi y Mary Ruddy, ID G00754315 , 12 de enero de 2022.

Como se muestra arriba en el diagrama , puede ver las siguientes cuatro capas fundamentales de CSMA:

- Paneles de operaciones

- Gestión de políticas, posturas y manuales

- Inteligencia y análisis de amenazas

- Tejido de identidad

Paneles de control consolidados

La arquitectura de malla de ciberseguridad incluye paneles unificados que brindan visibilidad de la postura de seguridad completa de la organización. Las alertas, investigaciones e informes centralizados, junto con visualizaciones de puntuaciones de riesgo y otras métricas clave, permiten a los equipos de seguridad detectar, investigar y responder a eventos de seguridad de manera mucho más rápida y efectiva. Esto representa un gran avance con respecto a un enfoque tradicional de seguridad en silos en el que los profesionales de TI deben cambiar constantemente entre múltiples pantallas e informes, luchando por obtener una comprensión coherente del entorno de TI, detectar amenazas emergentes y responder de manera rápida y efectiva.

Tenga en cuenta que los paneles consolidados no reemplazan necesariamente todas las consolas de los distintos productos de seguridad del ecosistema de TI. Aun así, proporcionan un valioso panel único con visualización dinámica de riesgos y amenazas.

Gestión consolidada de políticas y posturas.

Esta capa se centra en crear y gestionar las políticas, los estándares de configuración y los manuales necesarios para garantizar una seguridad coherente en un entorno de TI complejo. Proporciona una ubicación central para gestionar la configuración de cada herramienta de seguridad, así como para la orquestación de políticas y asignaciones de postura entre productos. Las opciones incluyen traducir políticas centrales en reglas nativas y estructuras de configuración de herramientas de seguridad individuales, o proporcionar servicios de autorización de tiempo de ejecución dinámicos. Estándares como Open Policy Agent (OPA) pueden ayudar a las organizaciones a implementar una política común en todas las herramientas de diferentes proveedores.

Además, esta capa permite a los equipos de seguridad comparar los estándares de su organización con los estándares de la industria, como los del Instituto Nacional de Estándares y Tecnología (NIST) . Las comparaciones aparecerán en la capa del panel, donde se pueden utilizar para fines tales como revisión y refinamiento de políticas, informes a las partes interesadas y auditorías de cumplimiento.

Análisis e inteligencia de seguridad

La capa de inteligencia de seguridad es el “cerebro” de la malla de ciberseguridad. Por lo general, funciona con tecnologías avanzadas como el aprendizaje automático (ML) y la inteligencia artificial (IA). Su propósito es agregar señales, indicadores de compromiso (IOC), puntuaciones de riesgo, inteligencia de amenazas y otros datos de sus diversas herramientas de seguridad y proporcionar un análisis de amenazas inteligente que permita alertas en tiempo real y una respuesta rápida y efectiva.

Las soluciones en esta capa pueden incluir gestión de eventos e información de seguridad (SIEM); automatización y respuesta de orquestación de seguridad (SOAR); detección y respuesta extendidas (XDR); y soluciones de análisis del comportamiento de usuarios y entidades (UEBA). Sin embargo, una diferencia clave con respecto a la implementación tradicional es que la malla de ciberseguridad implica una integración profunda entre productos; esto requiere un catálogo de conectores para las distintas soluciones de seguridad. Para ser máximamente efectivos, este tipo de herramientas deben volverse más avanzadas y autónomas, además de colaborar mejor con la capa de inteligencia. También necesitan apoyar un intercambio más profundo de señales de alerta, un área en la que los estándares aún están evolucionando.

Tejido de identidad distribuido

Cada identidad verificada debe poder acceder a los recursos de TI que legítimamente necesita desde dispositivos permitidos y ubicaciones aprobadas. En consecuencia, un tejido identitario eficaz y bien gestionado es un elemento crucial en el CSMA. Esta capa proporciona un marco de identidad distribuido que admite funciones de gestión de identidad y acceso (IAM), como servicios de directorio, gestión de identidad descentralizada, acceso adaptable, prueba de identidad y gestión de derechos.

En una arquitectura tradicional en silos, las funciones de IAM suelen ser administradas por diferentes unidades de negocio, lo que puede generar brechas de seguridad y frustración en el usuario. Con CSMA, la política de identidad se gestiona de forma centralizada y se aplica de manera más consistente, lo que permite que tanto las señales de riesgo como de confianza se utilicen de manera más amplia, lo que facilita una seguridad más sólida y una mejor experiencia de usuario. Por ejemplo, un agente de seguridad de acceso a la nube (CASB) podría monitorear continuamente lo que los usuarios están haciendo realmente en el servicio y usar el tejido de identidad para hacer que la herramienta de control de acceso solicite autenticación multifactor (MFA) cuando sea apropiado.

Si bien muchas herramientas de IAM ya están bastante bien integradas, deben volverse aún más componibles para abordar los nuevos casos de uso de IAM que surgen constantemente. Además, deben basarse más en estándares para mejorar el intercambio de señales de confianza y reducir la necesidad de crear interfaces personalizadas.

¿Cómo puede una organización empezar a utilizar la malla de ciberseguridad?

Las cuatro capas fundamentales de CSMA proporcionan una hoja de ruta para la implementación. Para organizaciones nuevas, las capas proporcionan un modelo para diseñar y construir la infraestructura de red. Pero la mayoría de las organizaciones partirán de un ecosistema de TI heredado que podría ser bastante complejo, con docenas de soluciones de seguridad ya implementadas, lo que puede dificultar el esfuerzo.

Hay muchos desafíos: ningún proveedor tiene todos los elementos básicos necesarios, los estándares aún están surgiendo y los productos generalmente aún no brindan la interoperabilidad necesaria. Sin embargo, hay pasos que puede tomar hoy para avanzar hacia una implementación completa de CSMA que será viable independientemente de cómo madure el mercado.

Haga un balance de sus herramientas actuales e identifique las brechas.

El primer paso es comprender su estrategia actual de ciberseguridad, su perfil de riesgo, sus soluciones y controles, y sus habilidades. Asegúrese de mapear minuciosamente los flujos de datos y las capacidades analíticas entre sus diversas herramientas.

Luego, evalúe la madurez de sus herramientas de seguridad existentes en función tanto de su funcionalidad como de sus capacidades de integración. Busque lagunas que introduzcan puntos ciegos, como la falta de señales de riesgo sobre el estado del dispositivo o la incapacidad de rastrear la actividad de un usuario en aplicaciones locales y en la nube.

Construya las cuatro capas fundamentales.

A continuación, comience a construir cada una de las capas fundamentales de la siguiente manera:

- Paneles de control : el panel de control ideal proporcionará información amplia y alertas en tiempo real, junto con visualizaciones claras de la puntuación de riesgos en tiempo real. Considere si necesita múltiples vistas para diferentes funciones de seguridad de TI y de partes interesadas, así como funciones avanzadas como widgets e informes personalizables.

- Gestión de políticas, posturas y guías : busque herramientas con capacidades que estén alineadas con los estándares de seguridad establecidos, como los de NIST, CIS e ISO.

- Inteligencia y análisis de amenazas : prefiera SIEM, UEBA, SOAR, XDR y herramientas relacionadas que proporcionen una puntuación de riesgo dinámica basada en entidades y que se integren bien con sus soluciones principales de identidad y seguridad.

- Capa de identidad : busque soluciones que le ayuden a administrar identidades de forma centralizada y aplicar políticas de acceso sofisticadas en todo el entorno de TI.

Busque herramientas componibles basadas en estándares.

Al elegir herramientas y servicios de seguridad, busque capacidades de integración profunda que, siempre que sea posible, se basen en estándares. Como se señaló anteriormente, los estándares en el ámbito de la arquitectura de malla de ciberseguridad aún están evolucionando, pero los ejemplos actuales incluyen OAuth 2.0, OpenID Connect, SCIM, OPA y CAEP.

Busque también API abiertas que permitan que las herramientas compartan información fácilmente, incluido el contexto de identidad y la inteligencia de riesgos. Por ejemplo, desea que su puerta de enlace de correo electrónico pueda comunicarse con el firewall de su red y que ambos puedan informar las decisiones de autenticación.

Considere tanto al proveedor como a la herramienta.

La calidad del proveedor es tan importante como la calidad de la herramienta o servicio. Busque proveedores que tengan experiencia significativa y que tengan un historial de capacidad de respuesta a los cambios en el panorama de seguridad y flexibilidad para ayudar a los clientes a proteger sus entornos.

Buscar un nivel adecuado de consolidación.

Las organizaciones buscan simplificar su conjunto de seguridad y los gastos generales de licencias mediante la consolidación de herramientas y proveedores. De hecho, una encuesta de Gartner encontró que el 75% de las organizaciones buscaban la consolidación de proveedores de seguridad en 2022, frente al 29% en 2020.

Al planificar e implementar su arquitectura de malla de ciberseguridad, es importante esforzarse por lograr un nivel adecuado de consolidación. Por ejemplo, tratar de limitar su tejido de identidad a un único proveedor de identidad simplemente puede no ser realista para administrar de manera efectiva todos sus casos de uso, como el manejo de múltiples grupos de fuerza laboral internos diferentes, así como contratistas, clientes, socios externos, etc.

La clave es gestionar la hoja de ruta de su solución utilizando su visión CSMA. El objetivo es trabajar hacia un ecosistema integrado a medida que las herramientas y los estándares continúan evolucionando, sin aumentar su deuda técnica a largo plazo.

¡Revisa y revisa!

La creación de una arquitectura de malla de ciberseguridad no es un proyecto único, sino un proceso continuo. Después de todo, las necesidades de su negocio, las tecnologías, los estándares, las soluciones disponibles y el panorama de amenazas cambian constantemente. Por lo tanto, es esencial evaluar periódicamente el rendimiento y la eficacia de su ecosistema de ciberseguridad y realizar los ajustes necesarios. Establezca claramente qué métricas deben ser rastreadas y revisadas, desde métricas técnicas hasta medidas de cómo la estrategia CSMA está impactando los resultados comerciales.

Esté especialmente atento a cualquier área en la que tenga lagunas, como soluciones que carecen de funcionalidades importantes, no se integran bien o no cuentan con el soporte suficiente por parte del proveedor. Al mismo tiempo, realice un seguimiento de las mejoras del producto, ya que aumentar la madurez de una herramienta puede ser una oportunidad de consolidación para simplificar su pila de tecnología.

Conclusión

Adoptar una arquitectura de malla de ciberseguridad es un proceso complicado, pero vale la pena la inversión. Además, es una estrategia que comienza a generar beneficios rápidamente: cada paso que dé en el camino ayudará a mejorar la seguridad cibernética, simplificar las operaciones y posicionar a su organización para un futuro brillante.